Утечки второго порядка — когда утекает у тех, кто ворует данные у банков.

В начале марта независимый исследователь безопасности Alex Gor (в Твиттере — 0xyzq) прислал нам информацию по обнаруженному серверу с открытой директорией, на котором в открытом доступе находились не просто персональные (ФИО, телефоны, эл. почты, места работы и т.п.) и банковские (номера счетов и карт, даты истечения карт) данные клиентов одного из российских банков, но и инструменты для их получения.

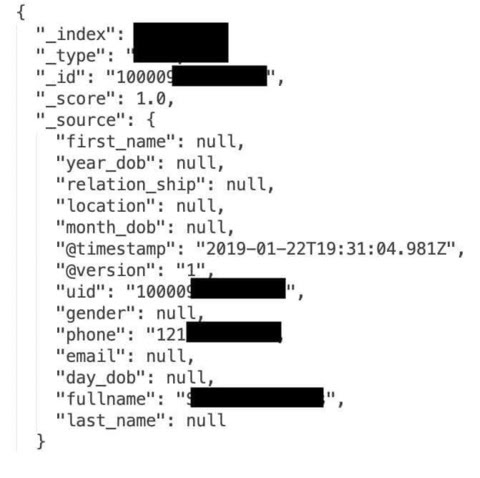

По итогам анализа этих инструментов получилась довольно большая статья на Хабре. Суть — в том, что что обнаруженные PHP-приложения обращаются к официальному REST API банка и, «притворяясь» официальным мобильным приложением, пытаются получить от сервера банка некие данные (см. ниже), перебирая входные параметры. REST API банка получают на входе HTTP-запрос, и в ответ выдают данные в формате JSON. Со всеми вытекающими данными последствиями.

Фейсбук, опять и снова

Еще в декабре 2019 г. была обнаружена незащищенная база с данными 267 млн. Facebook-пользователей. В марте с.г. исследователь Боб Дьяченко обнаружил копию этой базы на другом сервере — но размером поболе. Аж на 41,8 млн. строк.

25 млн. “новых” строк содержали Facebook-идентификатор, номер телефона, Facebook-логин (имя пользователя) Еще 16,8 млн. “новых” строк содержали дополнительно адрес электронной почты и детали Facebook-профиля.

Что интересно, через день после обнаружения база была уничтожена неизвестными – все персональные данные были стерты, а индексы Elasticsearch переименованы в “please_secure_your_servers”.

Чуть позднее уже наша система DLBI обнаружила два разных Elasticsearch-сервера, содержащие данные пользователей (в основном из Вьетнама) этой социальной сети. Первый сервер — 71+ млн. записей, второй — 41+ млн. записей. Кроме профилей пользователей Facebook, на этом сервере находилась подробная информация о клиентах различных вьетнамских онлайн-сервисов. Всего более 1,8 млн. записей, содержащих, кроме персональных данных, также информацию об используемых смартфонах, браузерах, операторах связи и т.п. Скорее всего сервер принадлежит какому-то маркетинговому агентству. Перекрёстная проверка показала, что вторая (меньшая) база является более полной (на пересекающемся наборе полей) и часто содержит данные, отсутствующие в первой (большой) базе.

Для справки:

В данный момент в продаже находятся несколько баз пользователей данной социальной сети:

350 млн. записей с профилями пользователей по всему миру (если пользователи открывали публичный доступ к их телефонам и адресам электронной почты, то они также попали в эту базу) — $5,000

более 100 млн. записей с профилями пользователей из США, обогащенные номерами телефонов из внешних источников — $15,000

более 40 млн. записей с профилями пользователей из США, обогащенные номерами телефонов и адресами электронной почты из внешних источников — $40,000

Профили пользователей включают в себя: идентификаторы Facebook и всю информацию, которую указали о себе сами пользователи.

Выдали заказы: утечка из Премиум Бонус.

В открытом доступе оказался сервер с персональной информацией клиентов сервиса «Премиум бонус», которая обеспечивает программы лояльности популярным кафе и ресторанам (например, «Му-Му», «Жан Жак», «Империя пиццы»). Об этом 18 марта написали «Известия».

16го февраля 2020 система DLBI обнаружила обнаружила свободно доступный Elasticsearch-сервер с индексами системы «graylog» — высокопроизводительной платформы с открытым исходным кодом, предназначенной для управления логами. В логах находилась информация из системы «Премиум бонус» — всего более 600 млн. строк в 37 индексах.

Среди технической информации содержались персональные данные клиентов из Москвы, Санкт-Петербурга, Казани, Нижнего Новгорода, Новосибирска, Находки и других городов России.

Данные принадлежали таким организациям, как: «Му-Му», «Жан- Жак», «Империя пиццы», «Тарелка», «Ташир Пицца», «Грузинские каникулы», «Джон Донн», «Тапчан», «Контакт бар», «Органик Маркет», French Kiss, «Добрынинский и партнеры», «Интермода», «ЛавкаЛавка» и т.д.

Оценить количество пострадавших клиентов довольно сложно, т.к. одни и те же данные встречаются в логах много раз. Скажем, в одном из индексов, содержавшем более 55 млн. записей находилось более 300 тыс. строк с персональными данными клиентов. Учитывая наш опыт анализа предыдущих инцидентов, можно предположить, что в таких строках содержится не более 10% “полезной” информации, т.е. можно говорить о десятках тысяч пострадавших.

Разумеется, мы немедленно уведомили компанию-разработчика CRM-системы по всем доступным каналам (эл. почта, сообщения в Facebook и ВКонтакте). Доступ к серверу был закрыт на следующий день.

В числе пострадавших оказался и ведущий Телеграм-канала «Утечки информации» Ашот Оганесян:

«full_message»: «URL: http://card.tapchan.cafe:9901/api/0/orders/add?request_timeout=0:00:50&access_token=***\n\nPOST DATA: {\n \»date\»: \»2020-03-09 16:15:00\»,\n \»phone\»: \»7903***\»,\»comment\»: \»калифорнийские роллы сделать без огурца и авокадо\»,\n \»fullSum\»: 1380,\n \»address\»: {\n \»city\»: \»Москва\»,\n \»street\»: \»*** проезд\»,\n \»home\»: \»***\»,\n \»apartment\»: \»***\»,\n \»entrance\»: \»***\»,\n \»floor\»: \»***\»,\n \»doorphone\»: \»***\»,\n \»housing\»: \»***\»\n },\n \»orderTypeId\»: \»85b062e5-c87d-4300-b6cd-e7e6a8727a68\»,\n \»discountCardTypeId\»: \»241adb3e-8c05-4c97-99ce-91bd797a8304\»,\n \»discountOrIncreaseSum\»: 276\n },\n \»customer\»: {\n \»name\»: \»Оганесян Ашот\»,\n \»phone\»: \»7903***\»,\n \»email\»: \»ashot@devicelock.com\»\n }\n}\n\n

Избиратели Грузии и Мальты

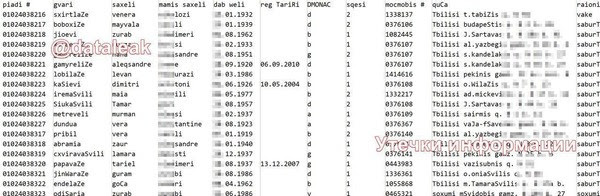

На одном из англоязычных форумов появилась база данных 4.9 млн. избирателей Грузии. База распространяется в виде файла формата MS Access («DataBase.mdb»), размером около 1 Гб.

Впервые подобная база была обнаружена в 2016 году на одном из файлообменных сервисов, куда файл «smart.mdb», размером около 950 Мб, был выложен 01.12.2016 пользователем «eiporia K.» из Грузии, и находится там до сих пор. По всей вероятности, данные получены с сайта Центральной избирательной комиссии Грузии (voters.cec.gov.ge), который на момент написания поста был недоступен. В базе данных находится 4,934,862 записи (в базе от 2016 года – 4,740,914 записи), содержащих персональные данные граждан Грузии.

Примерно в то же время исследователь 0xyzq выявил сервер, на котором в общедоступной директории находилась база данных всех избирателей Республики Мальта.

На сервере, располагавшемся в Германии на площадке «Hetzner» и принадлежащем мальтийской IT-компании «C-Planet IT Solutions Limited» (cplanetmalta.com), в одной из директорий находился файл «databasebkp.sql» размером 102 Мб. Файл, созданный 04.06.2018, представляет из себя MySQL-дамп, в котором находится 190 таблиц из различных баз данных, в том числе — таблица с именем «Registery» из базы данных «Elec_Registery».

В этой таблице 337,384 записей, содержащих персональные данные. При этом по официальным данным на референдуме 11.04.2015 было зарегистрировано 338,450 избирателей.

Хоть в этом вопросе Мальта wins.

Консьерж-сервис заказывали?

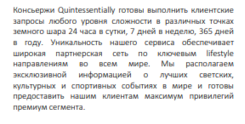

27 марта исследователь Bob Diachenko сообщил в Twitter, что он обнаружил открытый AWS-сервер (Amazon S3) с данными российских клиентов консьерж-сервиса «Quintessentially» (quintessentially.ru).

Всего в открытом доступе находилось 810,476 файлов, из них около 540 файлов — это сканы, содержащие документы, банковские карты и другие персональные данные клиентов. Как указано в медиаките консьерж-сервиса, Более 10,000 пользователей – корпоративные клиенты Клуба Quintessentially Lifestyle (HSBC Private Bank, UBS, UniCredit Private Banking, FPB Private Bank, Внешпромбанк, Абсолют Частный Банк, World Class Жуковка, World Class Романов , Ferrari, Jaguar, Gucci и другие). Членство в Клубе стоит от 12 до 24 тыс. фунтов в год.