Утечка в Boxberry. Снова «технические данные» в Эластике.

Под самый конец 2019 года наша система DLBI обнаружила незащищенный сервер Elasticsearch с логами информационной системы.

Как нам удалось выяснить, данный публично доступный сервер содержал информацию службы доставки «Boxberry» (boxberry.ru). Ранее мы уже обнаруживали Elasticsearch-сервер с небольшой базой клиентов этой службы доставки, но тогда утечку скорее всего допустил сторонний подрядчик — маркетинговая компания.

В логах содержалась информация по отправлениям за декабрь 2019 года (оценить количество данных сложно, но это более 100 тыс. строк):

- дата

- клиент

- стоимость

- код города отправителя/получателя

- код пункта отправки/выдачи

- имя отправителя/получателя

- телефон отправителя/получателя

- адрес эл. почты отправителя/получателя

- номер для трекинга отправления

В тот же день (28-го декабря) мы уведомили «Boxberry», вечером 29.12.2019 сервер исчез из открытого доступа, а мы получили ответ от службы доставки.

Все уже знают, что логи — это не просто “техническая информация”. К сожалению, избыточное логирование, применяемое в информационных системах — это суровая реальность, которая, наряду с безалаберным отношением к конфигурированию серверов Elasticsearch, приводит к серьезным утечкам.

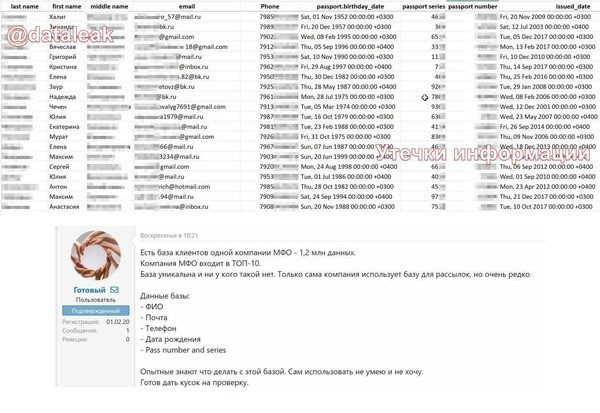

Утечка из МФО

8 февраля издание РБК сообщило о выставленной на продажу базе данных клиентов МФО размером 1.2 млн записей. Утечка затрагивает не одну компанию — обнаружены данные клиентов компаний «Быстроденьги», «Займер», «еКапуста», «Лайм» и «Микроклад».

«Пробник» базы, содержащий около 800 записей, включает Ф.И.О., номера телефонов, адреса электронной почты, даты рождения и паспортные данные россиян.

Продавец не раскрывает название МФО, чьи данные у него оказались, но большинство клиентов, ответивших на звонки РБК, сообщили, что обращались за займами в компанию «Быстроденьги». Часть базы содержит неактуальные номера телефонов, уже не обслуживающихся или сменивших владельца. Некоторые «участники» базы подтвердили, что их данные в базе верны, но утверждали, что никогда не обращались за займами.

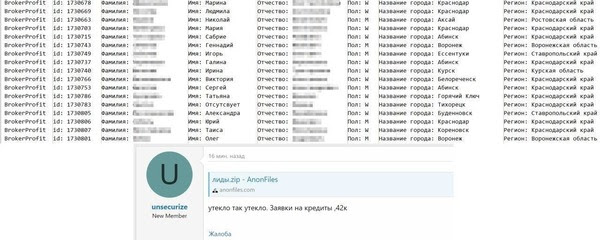

Утечка из кредитного брокера Альфа-Кредит.

Очередная незащищенная база данных MongoDB с персональными данными (СНИЛС, ИНН, ФИО и т.п.) клиентов кредитного брокера Альфа-Кредит оказалась в свободном доступе. На этот раз — точно с последствиями.

Вечером 1-го февраля 2020 г. система DLBI обнаружила сервер с незащищенной MongoDB, не требующей аутентификации для подключения. В базе данных было две «коллекции»: alpha_config_db – 35,787 записей (42 Мб), и stavcredit – 8,279 записей (9 Мб).

Каждая запись содержит:

- дата заявки

- интересующая сумма кредита

- интересующий срок кредитования

- канал привлечения

- ФИО

- эл. почта

- телефон

- дата рождения

- город

- регион

Быстрый анализ данных показал, что в обнаруженной MongoDB находятся данные клиентов кредитного брокера «Альфа-кредит», который собирает заявки на кредиты и помогает получить заем в банке.

Через 10 минут после обнаружения незащищенной MongoDB мы оповестили компанию об уязвимости, но доступ к данным был закрыт только вечером 04.02.2020. Процесс занял «всего лишь» 4 дня с 1 февраля. При этом по данным поисковика Shodan, данный сервер попал в открытый доступ 31.01.2020.

К сожалению, эту ошибку конфигурирования заметили не только мы — но и злоумышленники. 12 февраля базу неизвестный выложил базу на теневой форум для свободного скачивания.

Сбербанк. Зимняя коллекция.

13 февраля издание «Известия» сообщило о появлении на теневых форумах новых объявлений о продаже баз данных клиентов Сбербанка. На этот раз обнаружились сразу два «лота» — с 20 тыс. и со 100 тыс. строк. «Известия» проверили тестовый фрагмент первой базы и удостоверились в подлинности информации. Анализ тестового фрагмента показал, что сведения не совпадают с ранее выставленными на продажу — это говорит о том, что утечка новая.

Объявление о продаже свежей базы клиентов Сбербанка появилось в DarkNet во вторник, 12 февраля. Продавец заявил, что обладает 20 тыс. записей о клиентах Сбербанка стоимостью по 35 рублей. Он уверяет, что эти граждане проживают в регионах с часовым поясом +5 UTC, то есть в субъектах Уральского и Приволжского федеральных округов. Продавец добавил, что может дополнительно выгружать по 10 тыс. строк еженедельно.

В распоряжении «Известий» оказался тестовый фрагмент базы из 10 записей. Каждая содержит название банковского подразделения, полные ФИО, номер счета, паспортные данные, даты рождения и телефоны граждан. Судя по сокращенному названию подразделения, клиенты получили карты в Республике Башкортостан.

По указанным номерам корреспондент «Известий» смог дозвониться до четырех клиентов: все подтвердили имя и дату рождения.

Снова ожила тема лежащей с середины прошлого лета в свободном доступе части базы клиентов сети отелей «MGM Resorts International».

Снова ожила тема лежащей с середины прошлого лета в свободном доступе части базы клиентов сети отелей «MGM Resorts International».

Помимо непосредственно отеля «MGM Grand» в Лас Вегасе, в этой базе замечены так же и клиенты отелей «Bellagio», «Circus Circus», «Mandalay Bay», «Park MGM», входящих в ту же самую сеть.

Эти 10,6 млн. записей были впервые выложены на англоязычном форуме 10 июля 2019 г., причем пользователь, опубликовавший базу, тогда заявил, что это лишь небольшой кусок полной базы из более чем 200 млн. строк.

Через пару дней эти файлы (изначально 10,6 млн. записей были разбиты на два текстовых файла: 0000 и 0001) появились на русскоязычном форуме.

И вот, спустя почти полгода, 18 февраля 2020 г. на том же самом англоязычном форуме вновь всплывает эта база, но уже в виде одного текстового файла (MGM_rf.txt), выложенная уже другим пользователем. Именно эта, повторная публикация и привлекает внимание СМИ, после чего в медиа-пространстве раскручивается “новость” про утечку.

Спустя еще два дня появляется версия базы в формате Cronos, удобном для анализа. Утекшие данные явно содержат ту информацию, которую клиенты отелей указывают в анкетах при заселении. Качество данных говорит о том, что они изначально вводились с рукописных анкет.

Информация в общедоступном куске базы актуальна на 2015-2017 гг. Мы смогли обнаружить несколько знакомых нам фамилий и подтвердить достоверность информации.

СМИ уже написали, что среди утекших записей нашлись данные Jack Dorsey — основателя «Twitter»: домашний адрес, телефон, адрес. эл почты.