Хотели как лучше…

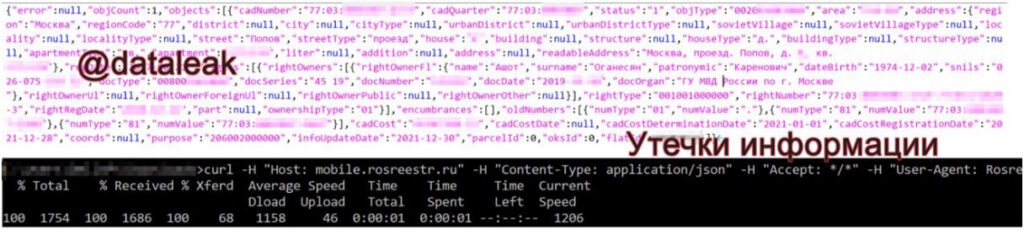

В API для мобильных приложений «Росреестра» была обнаружена уязвимость, позволяющая без какой-либо аутентификации и авторизации, только по кадастровому номеру, получить персональные данные владельца объекта недвижимости.

Мы проверили уязвимость и выяснили, что специально сформированный запрос, содержащий кадастровый номер интересующего объекта недвижимости, к серверу mobile.rosreestr.ru возвращает:

- ФИО

- дату рождения

- адрес

- СНИЛС

- паспорт (серия, номер, кем и когда выдан)

- кадастровую стоимость

- дату регистрации права собственности

После публикации информации об этой уязвимости в нашем Telegram-канале, она была устранена.

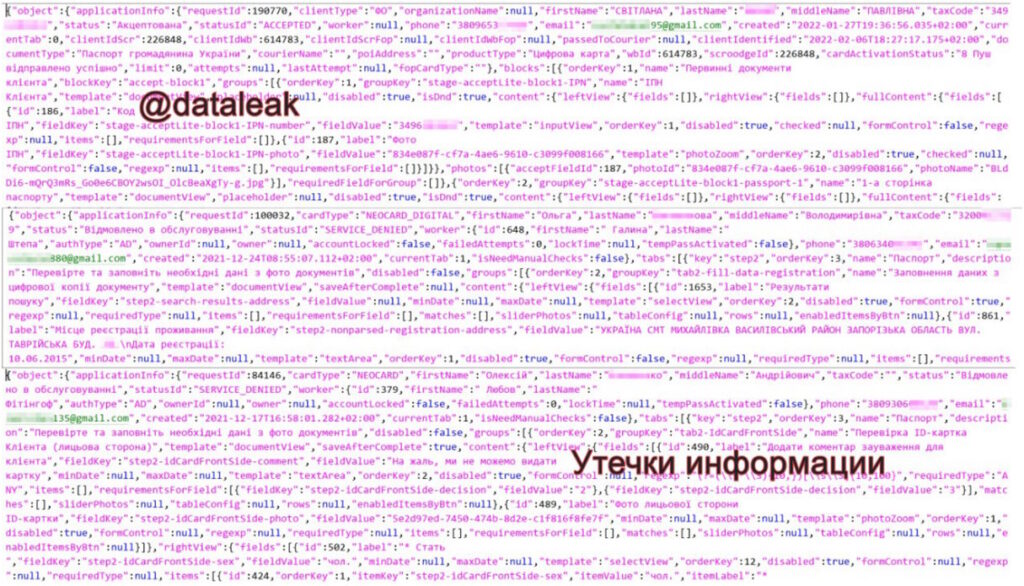

Финтех такой финтех

Хакерская группировка «Zаря» взломала украинскую финтех-компанию «MustPay» (mustpay.tech) и «слила» с ее серверов персональные данных клиентов банка «КОНКОРД» (concord.ua).

По нашей информации «слиты» данные около 200 тыс. человек:

- ФИО

- телефон

- адрес эл. почты

- индивидуальны налоговый номер (ІПН)

- адрес

- пол

- результат проверки через украинское бюро кредитных историй (УБКІ)

- дата заявки

Информация представлена в виде набора JSON-файлов, в которых содержатся, в том числе, результаты проверок паспортов (сканов) клиентов.

Данные были получены 07.02.2023.

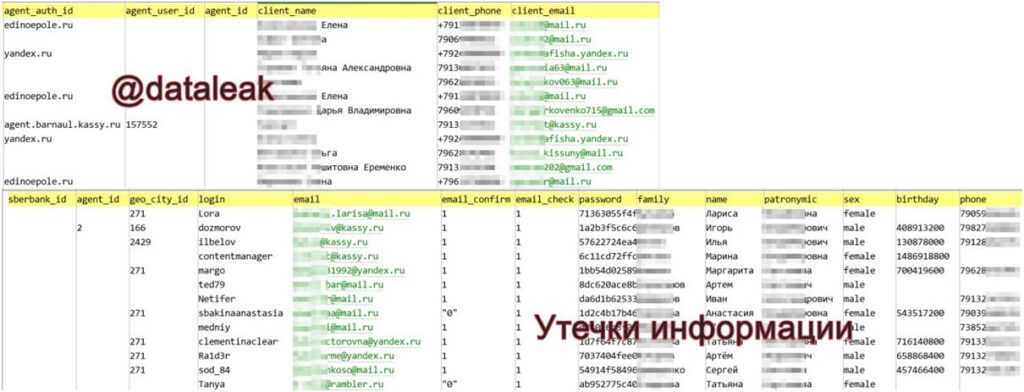

Есть лишний билетик?

Был взломан сервис по продаже билетов на различные городские мероприятия kassy.ru. Мы получили данные на анализ и выяснили, что были «слиты» как зарегистрированные пользователи, так и заказы.

В файлах (разбиты по городам) заказов содержится суммарно 13,897,009 записей:

- ФИО

- адрес эл. почты (4,653,901 уникальных адресов)

- телефон (4,868,630 уникальных номеров)

- идентификатор и дата заказа

В таблице пользователей 3,003,894 строк:

- ФИО

- адрес эл. почты (3,003,891 уникальный адрес)

- телефон (533,741 уникальный номер)

- хешированный (MD5) пароль

- пол

- дата рождения (не у всех)

- дата создания и обновления профиля (с 25.01.2018 по 09.04.2023)

- идентификатор города

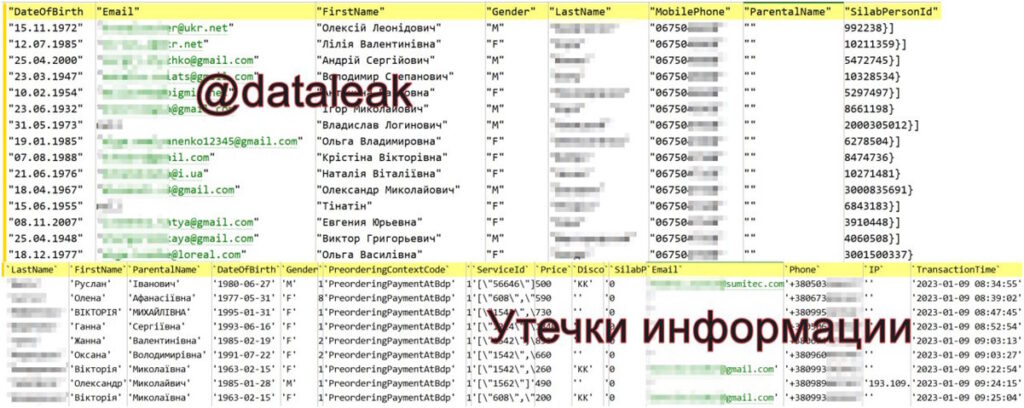

Анализы проанализировали

Хакерская группировка «XakNet Team» взломала ИТ-инфраструктуру украинской сети медицинских лабораторий «Синэво» (synevo.ua) и «слила» персональные данные клиентов/пациентов.

Мы получили «слитые» данные на анализ и можем подтвердить их достоверность.

Информация представлена в виде SQL-дампа и набора текстовых файлов. Актуальность данных — 10.01.2023.

В SQL-дампе находится таблица с заказами, которые оформлялись и оплачивались через сайт лаборатории, содержащая 935,332 строки:

- ФИО

- адрес эл. почты (226,910 уникальных адресов)

- телефон (437,528 уникальных номеров)

- пол

- дата рождения

- IP-адрес

- номер скидочной карты (не для всех)

- стоимость

- ФИО врача (не для всех)

В текстовых файлах находится гораздо больше данных, вероятно, полученных из внутренней CRM-системы. Всего 3,190,791 строка, содержащая:

- ФИО

- адрес эл. почты (1,338,857 уникальных адресов)

- телефон (3,190,448 уникальных номеров)

- пол

- дата рождения

Страховка не помогла

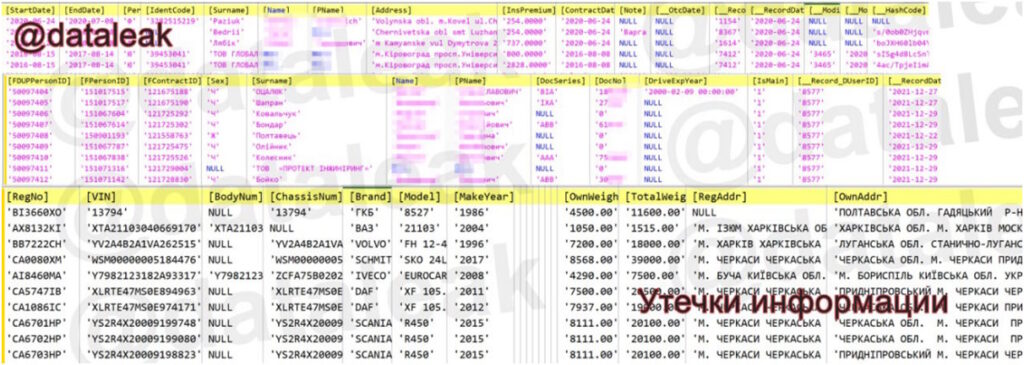

Хакеры из группировки «Free Civilian» «слили» в открытый доступ данные, взломанного ими ранее «Моторного (транспортного) страхового бюро Украины» (mtsbu.ua).

Информация представлена в виде 4-х SQL-дампов, содержащих данные по всем украинским автотранспортным средствам и их владельцам, а также полисам международной системы «Green card».

К нам на анализ попали полные дампы, но в свободном доступе находятся только фрагменты, ограниченные примерно 30 тыс. строк.

В дампе автовладельцев 10,462,913 строк:

- ФИО (или название организации)

- пол

- серия/номер/дата истечения водительского удостоверения

В дампе автотранспортных средств 11,926,509 строк, за период с 30.01.2020 по 14.01.2022:

- гос. номер

- VIN

- марка/модель/год выпуска/масса

- адрес (регистрации и владельца)

- дата постановки на учет

В еще одном дампе дампе автотранспортных средств 14,715,730 строк, за период с 14.10.2009 по 14.01.2021:

- гос. номер

- VIN

- марка/модель/год выпуска/масса

В дампе «Green card» содержится 8,707,690 строк:

- ФИО (или название организации)

- адрес

- дата рождения

- страховая премия

- дата начала/окончания полиса

Судя по информации из дампов, они были сделаны 14.01.2022.

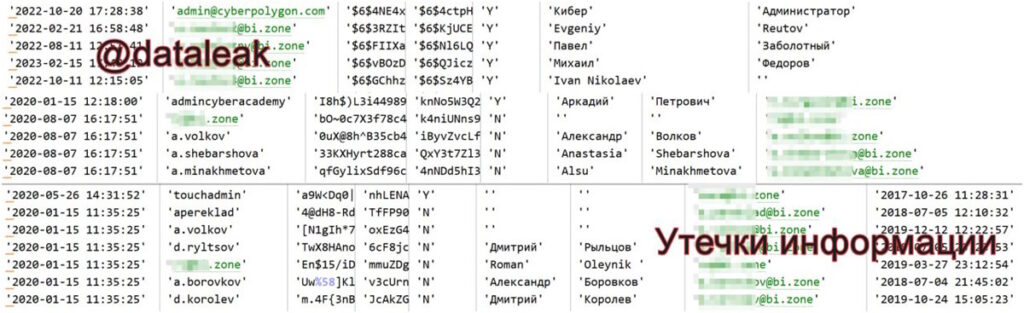

Сапожники без сапог

Хакеры взломали компанию по управлению цифровыми рисками «BI.ZONE». Судя по опубликованной хакерами информации был выгружен SQL-дамп базы данных сайта bi.zone, под управлением CMS «Bitrix», содержащий, как зарегистрированных пользователей (имена, хешированные пароли, адреса эл. почты), так и лиды (имена, телефоны, адреса эл. почты, места работы).

Мы проанализировали несколько SQL-дампов из которых видно, что хакеры получили доступ к данным нескольких сайтов:

- cyberpolygon.com

- bi.zone

- cyberacademy.bi.zone

- touch.bi.zone

- aftt.bi.zone

Все дампы датируются апрелем этого года и в них, помимо настоящих данных, содержится много тестовых записей.