Перед вами — юбилейный 10й выпуск ежемесячного дайджеста наиболее интересных публикаций из Telegram-канала «Утечки информации: авторские статьи про утечки данных. Сливы, интриги, расследования» по итогам публикаций в январе 2020 г.

«Технические данные» в Эластике

29 октября 2019 года наша система DLBI обнаружила незащищенный сервер Elasticsearch.

Разумеется, о наличии свободного доступа к серверу с индексами cargo-1c-stage,

cargo-1c, cargo-scheduler-stage, cargo2 мы прежде всего уведомили владельца сервера, которым (предположительно) является крупный оператор по обслуживанию грузовых и почтовых авиаперевозок «Москва Карго», и только спустя пару месяцев рассказали об инциденте общественности. Уведомили причем дважды — 29 и 30 октября, ответа так и не получили. Из свободного доступа сервер исчез несколько дней спустя.

В индексах Elasticsearch содержались так называемые “технические данные”. Это, конечно, не проблема — но, как водится, в данном случае в логах находились токены доступа к счетам-фактурам и счетам (в формате PDF), содержащим такие данные, как:

- наименование товара

- описание выполненных работ и оказанных услуг

- грузоотправитель/грузополучатель и его адрес

- стоимость, вес, страна происхождения груза.

Пример со скрытыми реальными данными: «message»: «10.0.9.1 — — [29/Oct/2019:09:22:11 +0300] \»GET /Api/Invoices/Print?Id=36&Method=Bill&Token=XXX-0b35-45f0-aed7-XXX HTTP/1.1\» 200 176416 \»http://XXX.XXX.117.172/\» \»Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.70 Safari/537.36\» \»-\»»

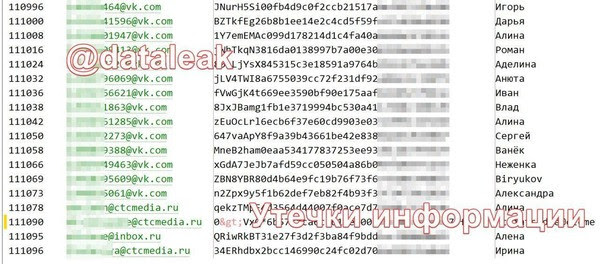

Утечка из СТС Медиа

Неизвестный выложил в свободный доступ дамп базы пользователей предположительно сайтов more.tv, ctc.ru, chetv.ru, domashniy.ru и других, входящих в холдинг «СTC Медиа» (ctcmedia.ru).

В дампе 102,805 записей, содержащих:

- цифровой идентификатор пользователя

- адрес электронной почты/логин (часть логинов — это идентификаторы социальных сетей: @vk.com, @ok.com, @facebook.com)

- хешированный (MD5 с солью) пароль

- имя пользователя

Похоже на то, что база пользователей едина для всех сайтов холдинга. Судя по формату (вначале идет 8 байт соли, затем 32 байта стандартный MD5) хешированных паролей, дамп сделан из базы данных системы управления сайтом «Bitrix». Часть сайтов (chetv.ru, domashniy.ru, ctclove.ru) холдинга используют «Bitrix».

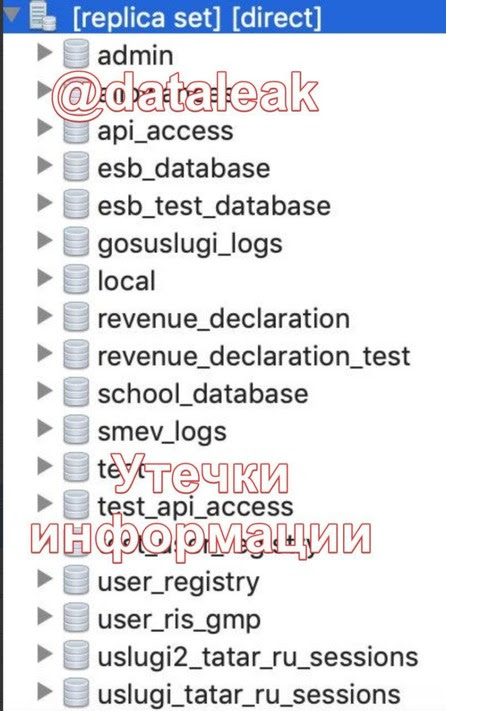

Еще утечка из Госуслуг.

Очередная незащищенная база данных (на этот раз MongoDB) с персональными данными (СНИЛС, ИНН, ФИО и т.п.) пользователей сервисов госуслуг оказалась в свободном доступе.

Некорректно настроенную БД MongoDB, используемую разработчиками портала госуслуг Республики Татарстан (uslugi.tatar.ru), обнаружил исследователь Bob Diachenko (Владимир Дьяченко). 18-го января с целью как можно скорее предотвратить хищение данных злоумышленниками он сообщил об этом нам, мы в свою очередь оперативно проверили и подтвердили достоверность сведений об утечке. Скриншот в новости любезно предоставлен Бобом Дьяченко.

На наше оповещение (по электронной почте и через официальную страницу ВКонтакте), отправленное в министерство цифрового развития госуправления, информационных технологий и связи Республики Татарстан, мы получили ответ в понедельник (20-го января):

большое спасибо!

Примем неотложные меры!

Сервер с этой MongoDB исчез из свободного доступа в воскресенье (19-го января).

«18 декабря в 15:30 была зафиксирована попытка несанкционированного доступа к серверу разработчиков портала госуслуг Республики Татарстан. В результате попытки злоумышленники могли получить доступ к части данных портала госуслуг РТ. Специалисты Центра информационных технологий РТ оперативно провели ряд мероприятий, благодаря которым возможные пути несанкционированного доступа были заблокированы. По факту инцидента направлено заявление в управление ФСБ РФ по Республике Татарстан. Работа по выявлению возможных уязвимостей продолжается», — цитата из официального сообщения министерства цифрового развития госуправления, информационных технологий и связи Республик Татарстан.

Интересно, что данный сервер, свободно доступный сразу по двум разным IP-адресам, не «увидел» поисковик Shodan. Зато все прекрасно находилось через его китайский аналог ZoomEye и через BinaryEdge.

Дырявый ритейл…

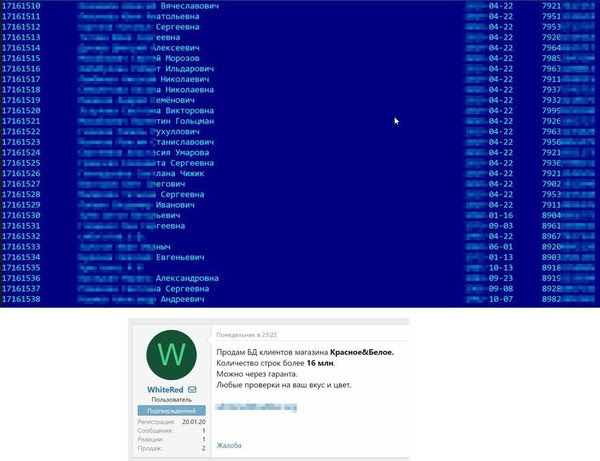

На теневых форумах и в телеграм-каналахпоявились предложения баз данных пользователей ритейл-магазинов Westwing и «Красное&Белое».

В свободный доступ (на нескольких форумах) выложили дамп базы данных клиентов онлайн-магазина дизайнерских предметов интерьера, мебели и аксессуаров «Westwing».

В дампе — более полутора миллионов строк с персональными данными (ФИО, емейл, адрес, телефон, идентификаторы соцсетей и хешированные пароли с солью. Всего — 71 столбец с данными.

В данном случае мы предполагаем не инсайдерское хищение данных, а атаку извне через уязвимость на сайте магазина. По нашим данным, за полный дамп продавец просил 25 тыс. рублей.

В конце января сначала в телеграм-помойках, а позже на теневом форуме появилось предложение базы клиентов сети «Красное&Белое». Для начала совсем маленький кусочек, «всего лишь» 4 (четыре) миллиона строк.

Впервые список лиц, оформивших дисконтную карту в алкосети, появился в относительно свободном доступе в июне 2019 г. и был объемом около 100 тыс. строк. Позднее новые куски базы выкладывались там же еще шесть раз:

- сентябрь — 124 тыс.

- октябрь – 93 тыс.

- ноябрь – 95 тыс.

- декабрь – 180 тыс.

- январь 2020 – 928 тыс. и 800 тыс.

25-го января 2020 г. на англоязычный форум был выложен кусок, содержащий 4 млн. строк, который и “разлетелся” по форумам и Telegram-помойкам. 🙀

Однако, в продаже на теневом форуме предлагается гораздо больше записей. За 15 тыс. рублей продавец предлагает купить 17,161,538 записей, содержащих:

- ФИО (встречаются строки: «Утеряна», «Заблокирован СБ» и т.п.)

- дату рождения (некоторые недействительные)

- телефон (часто повторяющиеся, написаны с ошибками, встречаются адреса электронной почты вместо номера телефона).

- дату рождения (некоторые недействительные)

- телефон (часто повторяющиеся, написаны с ошибками, встречаются адреса электронной почты вместо номера телефона).

В данном случае владелец данных утверждает, что утечка — инсайдерская, поскольку ««Стороннее проникновение в базу данных невозможно в силу ее изолированности от внешней сети.»