Нет контакта!

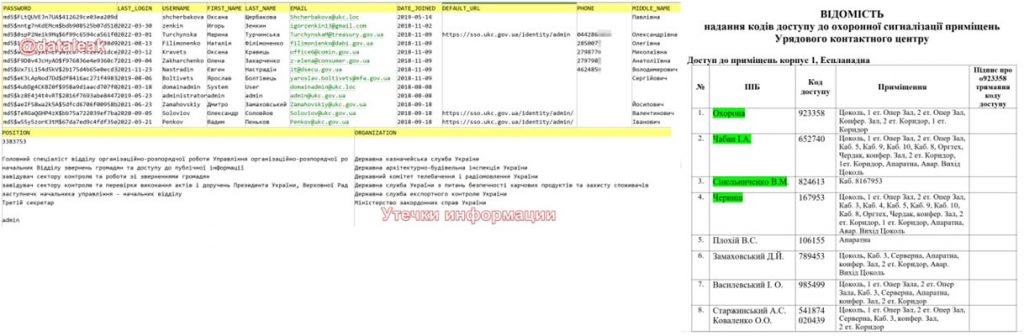

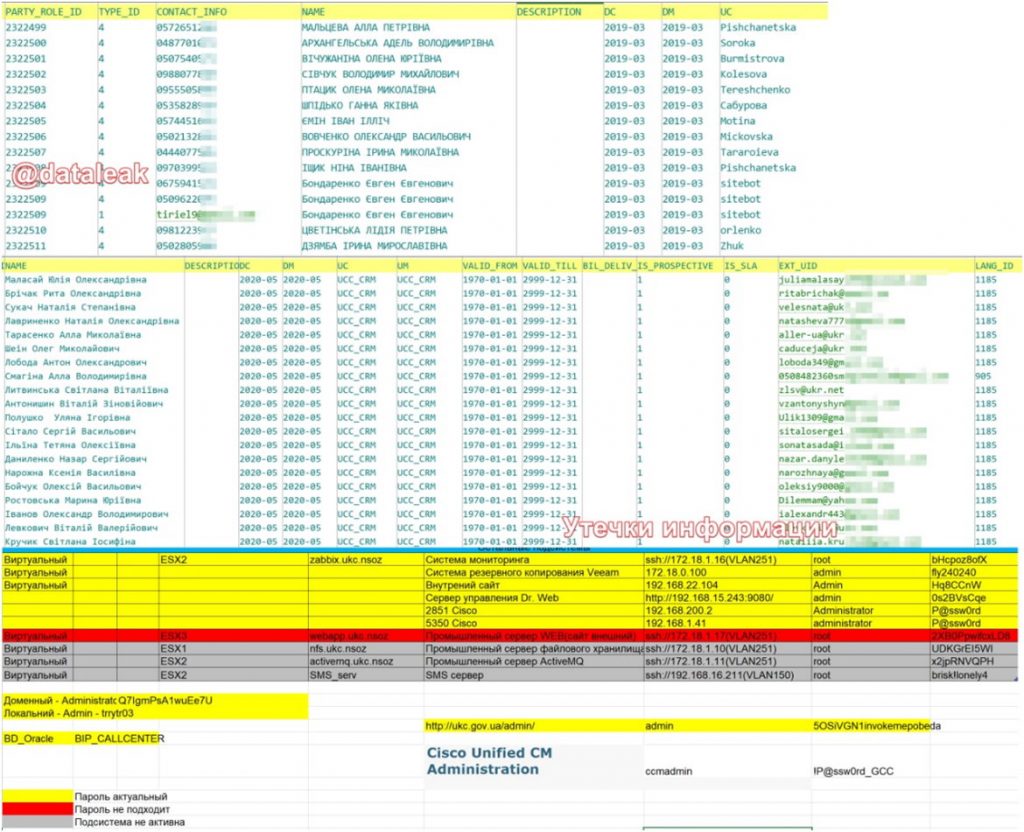

Хакерами был взломан правительственный контактный центр Украины ukc.gov.ua.

В открытый доступ выложено несколько документов, содержащих описание сетевой инфраструктуры центра (включая логины и пароли в открытом виде некоторых сотрудников), список сотрудников (311 строк с ФИО, должностями, телефонами и датами рождения), коды доступа в помещения и др.

Кроме того, в свободном доступе оказался файл с данными внутренних пользователей, содержащий 2,023 строки:

- ФИО

- адрес эл. почты

- хешированный (MD5 с солью) пароль

- телефон

- должность и название организации

- дата регистрации и последнего входа в систему (с 01.01.2018 по 01.04.2022)

Чуть позже в открытом доступе появились файлы с персональными данными граждан Украины, пользовавшихся этим государственным контактным центром.

Всего два массива данных:

- 3,270,522 строки: ФИО, адреса эл. почты (179,6 тыс.) и почтовые адреса (2,3 млн).

- 3,768,721 строка: ФИО, телефоны и адреса эл. почты (104,9 тыс.)

Помимо этого, в свободном доступе оказался Excel-файл с логинами и паролями к внутренним сетевым ресурсам ukc.gov.ua.

Сообщения доставлены…

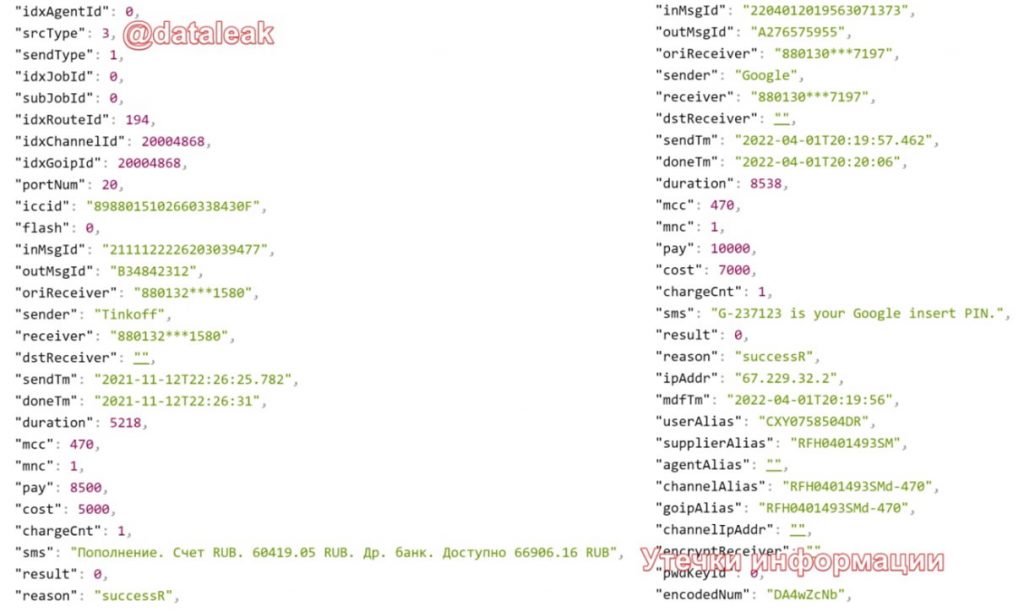

Система DLBI обнаружила свободно доступный сервер Elasticsearch с содержимым SMS-сообщений от различных сервисов и даже банков.

Суммарный размер индексов около 4,5 Тб.

Сервер находился на площадке Amazon в США, но выяснить кому он принадлежит мы не смогли. Среди отправителей (поле sender) были найдены Google, Тинькофф, Аэрофлот, Юла, Microsoft и т.п.

Один из индексов (send_record_202204) обновлялся в реальном времени — туда добавлялись новые SMS.

Номера телефонов получателей скрыты звездочками, но содержимое сообщений, включая одноразовые коды для двухфакторной аутентификации и восстановления паролей, хранились в неизменном виде.

Новости из первых рук

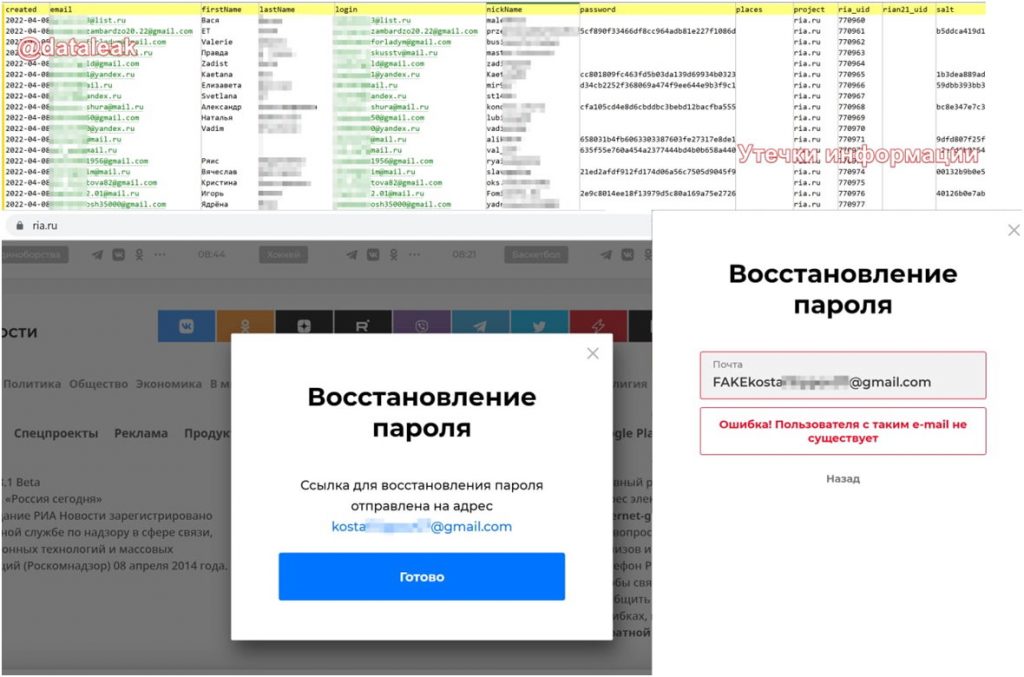

В открытый доступ попал дамп базы данных зарегистрированных пользователей, предположительно сайта российского новостного агентства «РИА Новости» (ria.ru).

В дампе 665,577 строк, содержащих:

- имя/фамилия

- логин

- адрес эл. почты

- хешированный (SHA-256 с солью) пароль

- идентификаторы соц. сетей (Facebook, Twitter, ВКонтакте)

- дата создания профиля (самая «свежая» 08.04.2022)

Мы выборочно проверили случайные записи из дампа через функцию восстановления пароля на сайте ria.ru и все логины из этих записей оказались действительными.

Судя по информации из дампа, он был сделан 08.04.2022.

Едим дома

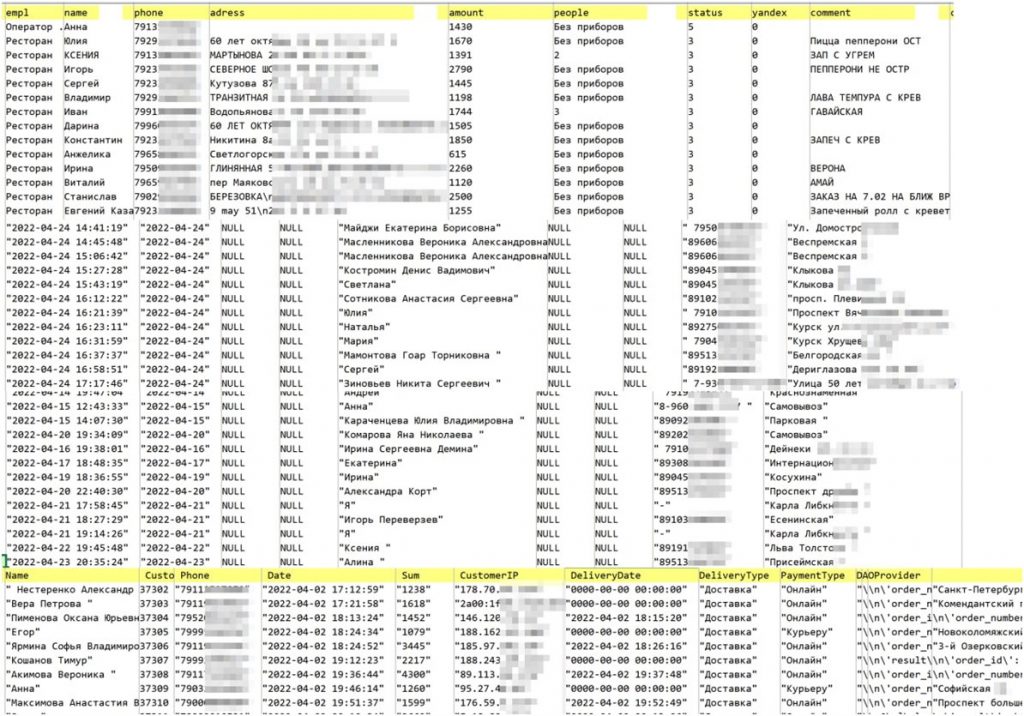

За последнее время в открытом доступе оказалось несколько дампов баз данных различных региональных сервисов доставки еды (суши и пиццы).

Во всех дампах присутствует: имя, адрес, телефон, дата и сумма заказа. В некоторых дампах присутствует IP-адрес клиента.

- buffet24.ru — доставка в Красноярске: 81,984 строки. Актуальность: 07.02.2022

- maxxi-cafe.ru — доставка в Курске: 61,574 строки. Актуальность: 24.04.2022

- roll46.ru — доставка в Курске: 2,047 строк. Актуальность: 15.04.2022

- tochkaedy46.ru — доставка в Курске: 575 строк. Актуальность: 23.04.2022

- r-sushi.ru — доставка в Санкт-Петербурге: 34,640 строк. Актуальность: 05.04.2022

Разоблачаем украинский фейк!

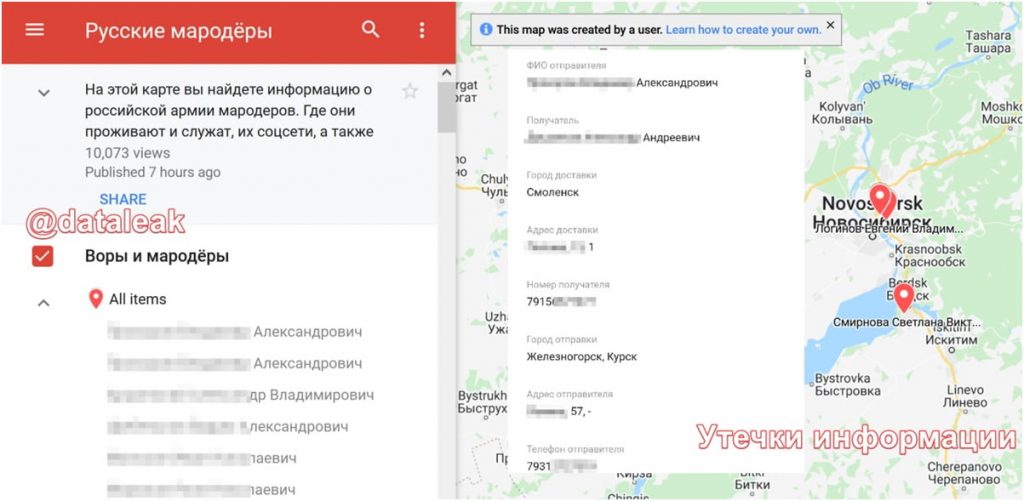

Украинские ресурсы распространяют фейк, «слепленный» из реальных утечек: карту Google с данными граждан РФ, которые якобы участвовали в специальной военной операции на Украине и якобы являются мародерами.

Реальные данные: ФИО, номер отправления СДЭК (отслеживается на сайте), адрес, телефон, вес, дата.

Фейковые данные: Звание, Часть/Место службы, Таб №.

За основу взята база СДЭК, скорее всего выгруженная в начале апреля (про предыдущую мы писали тут ).

Мы выборочно проверили несколько случайных записей из списка и всех их объединяет то, что эти люди являются активными пользователями Авито — телефоны присутствуют и в утечке Авито 2015 года (про нее тут ) и в парсингах Авито за 2020-22 гг. Кроме того, эти телефоны присутствуют и в ранних утечках СДЭК.

Попадались записи людей, которые 03.2022 размещали на Авито объявления о продаже семян в одном регионе РФ, а на данной карте они значились как военнослужащие из совсем другого региона.