Оружейные бароны текут

В открытый доступ попал полный дамп базы данных крупнейшего британского оружейного дилера guntrader.co.uk.

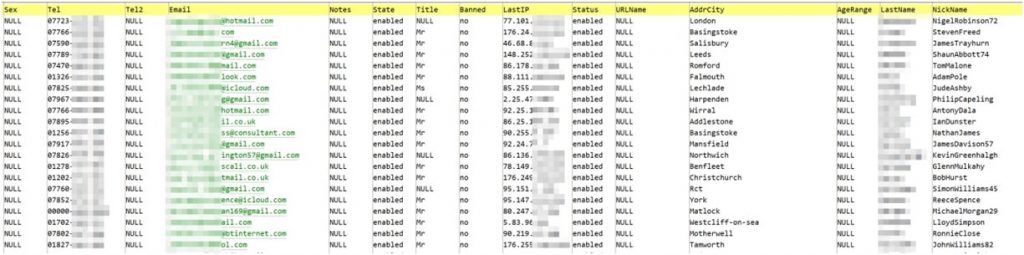

В списке пользователей 90,547 строк, содержащих:

- имя/фамилия

- почтовый адрес

- адрес эл. почты

- телефон

- IP-адрес

- хешированный (bcrypt) пароль

- дата модификации профиля (с 20.12.2016 по 17.07.2021)

На яркой стороне, в открытом доступе

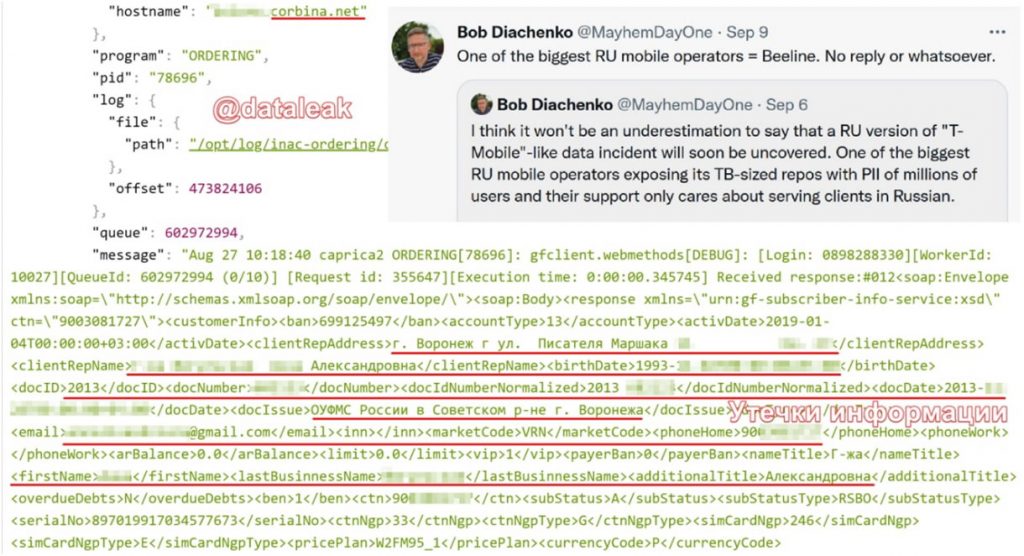

В начале месяца исследователь обнаружил свободно доступный Elasticsearch-сервер, в индексах которого содержались данные клиентов российского оператора связи «Beeline». Он попытался уведомить компанию о проблеме, но никакого ответа не получил и сервер оставался открытым до 13.09.2021.

Судя по данным поисковика Shodan этот сервер впервые появился в свободном доступе 27.08.2021 и тогда он содержал более 4,1 Тб данных.

Сервер находился в доменной зоне corbina.net и имел внутреннее имя «beelinelogger». В его индексах содержались логи, в которых находились персональные данные предположительно абонентов услуги «домашний интернет«:

- ФИО

- номер телефона

- адрес эл. почты

- серия и номер паспорта

- адрес

- дата рождения

Количество утекших данных абонентов оценить сложно, но по косвенным признакам можно предположить, что речь идет о 1,5-2 млн. записях.

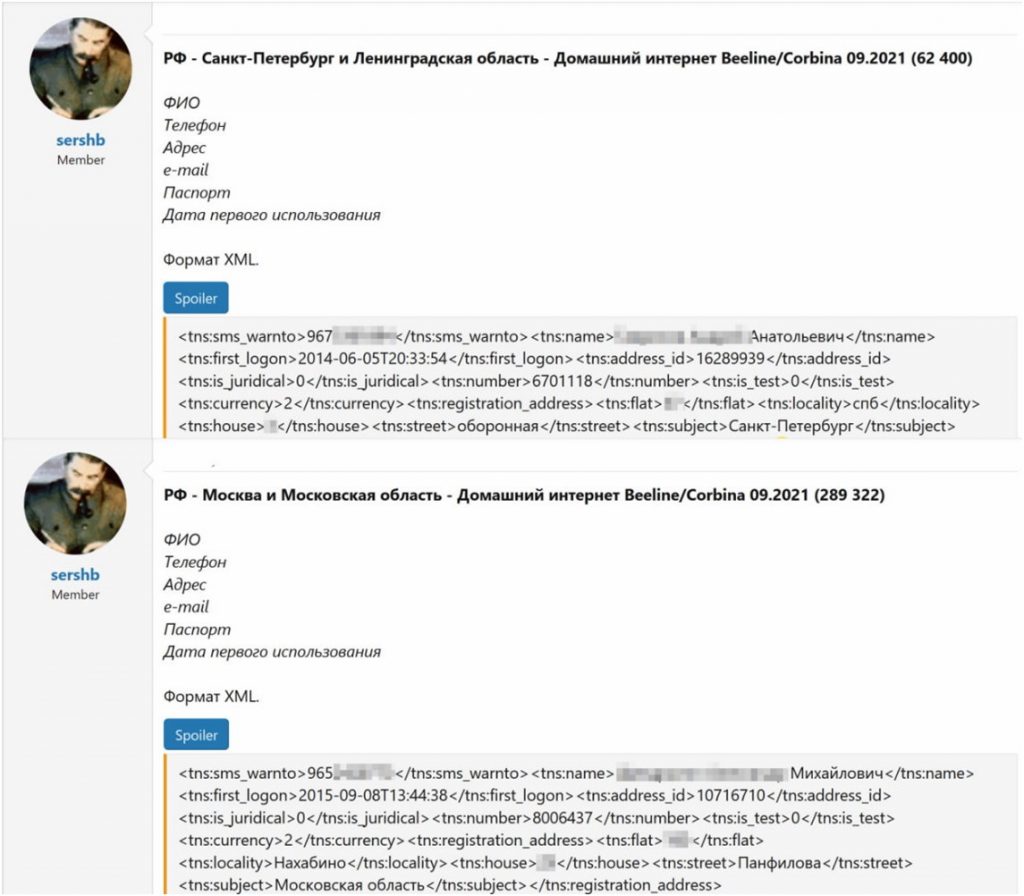

Чуть позже на специализированном форуме появилось два объявления об обмене части этой базы данных.

По словам пользователя, разместившего объявления, к обмену предлагается 351,722 записи, содержащих персональные данные клиентов из Москвы, Московской области, Санкт-Петербурга и Ленинградской области.

Не уберегли добро

Система DLBI обнаружила свободно доступный сервер Elasticsearch, в индексах которого содержались логи с данными Фонда «Круг добра» (mr.egisz.rosminzdrav.ru, фондкругдобра.рф) — фонд поддержки детей с тяжелыми жизнеугрожающими и хроническими заболеваниями, в том числе редкими (орфанными) заболеваниями.

Среди технических логов в индексах «circle_prod» были доступны:

- ФИО родителя и ребенка

- СНИЛС родителя и ребенка

- пол родителя и ребенка

- серия и номер паспорта (для детей — свидетельство о рождении)

- адрес

- телефон

- диагноз

- номер полиса ОМС

Мы оповестили хостера, на чьей площадке располагался данный сервер и буквально в течении часа доступ к серверу был закрыт.

Судя по данным поисковика Shodan этот сервер впервые появился в свободном доступе 13.08.2021, но тогда он не содержал критичных данных. Персональные и медицинские данные начали накапливаться в индексах «circle_prod» предположительно начиная с 11.09.2021.

Банковская безопасность – снова на высоте!

В открытый доступ попали данные желающих взять кредит в «Совкомбанке».

Объявление появилось на специализированном теневом сайте 20 сентября и в нем не указано, что заявки на кредиты принадлежат «Совкомбанку», но в опубликованных анкетах неоднократно упоминается его название.

Два текстовых файла размером 107 Мб и 78 Мб, суммарно содержащие 149,821 строку с подробными персональными данными людей, запрашивавших кредит в банке:

- ФИО клиента (включая предыдущую фамилию)

- пол

- дата рождения

- семейное положение

- ФИО супруга

- социальный статус

- серия/номер паспорта, кем и когда выдан

- адрес регистрации и фактического проживания

- телефон (домашний, мобильный, рабочий)

- адрес эл. почты

- место работы, должность

- параметры запрашиваемого кредита

- размер и источник дохода

- дата (с 20.10.2019 по 27.02.2020)

Представитель «Совкомбанка» подтвердил факт утечки.

В мае 2020 года в банке выявили сотрудника внешнего колл-центра, незаконно копировавшего поступавшие ему для обзвона интернет-заявки от лидогенераторов.

Скопированные данные он планировал продать, но был задержан и позже признан виновным по ч. 3 ст. 183 УК РФ (незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну) и осужден на 2 года условно.

Банк утверждает, что во время следствия злоумышленник не оставлял попыток продать эту информацию (и видимо успешно продал, либо сам выложил ее в открытый доступ бесплатно). По данному эпизоду было возбуждено новое уголовное дело в ОМВД по городу Каспийску Республики Дагестан, а потом передано в УФСБ России по Республике Дагестан. Сейчас это уголовное дело направлено в суд по ч. 3 ст. 183 и ч. 2 ст. 274.1 (неправомерное воздействие на критическую информационную инфраструктуру РФ).