Некоторые эксперты ожидали, что пандемия приведет к резкому росту утечек. Однако, нет. Все как обычно.

Перед вами — очередной выпуск ежемесячного дайджеста наиболее интересных публикаций в мае 2020 г. в Telegram-канале «Утечки информации: авторские статьи про утечки данных. Сливы, интриги, расследования».

Разрешите вас пригласить?

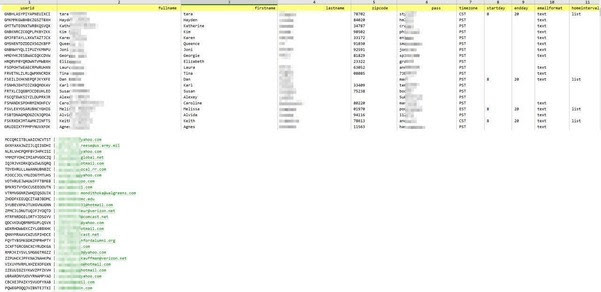

В открытый доступ попал дамп базы пользователей сервиса для планирования и рассылки приглашений evite.com.

Дамп был получен в феврале 2019 г., но сам сервис узнал об инциденте только в апреле 2019 г.

Этот дамп представляет из себя бекап базы сервиса за 2013 г..

В опубликованном архиве размером около 6 Гб содержатся два файла, где:

— 100,961,215 строк (после чистки и удаления дублей) — идентификаторы и адреса электронной почты.

— 36,506,745 строк (после чистки и удаления дублей) — идентификаторы, текстовые пароли, полные имена, даты рождения, пол, номера телефонов, полные адреса, даты модификации профиля и последнего входа в систему (с 10.09.1998 по 11.08.2013).

Около 2 тыс. профилей — пользователи из России.

Очередной слив данных из соцсетей

В очередной раз данные пользователей соцсетей и мессенджера Telegram оказались в свободном доступе.

Система DLBI обнаружила свободно доступный сервер Elasticsearch, в индексах которого содержатся данные собранные парсингом профилей социальных сетей Facebook, Instagram, Twitter, LinkedIn, Google+, а также пользователей Telegram и некоторых блог-платформ.

В частности, собрано записей:

- Telegram — более 114 млн. (всего 1,5 тыс. с телефонами +7)

- Facebook — более 19 млн.

- Instagram — более 212 млн.

- Twitter — более 15 млн.

Напоминаем, что парсинг публичных данных сервиса по сути нельзя назвать утечкой. Однако, подобный сбор данных профилей пользователей, как правило, запрещен лицензионными соглашениями сервисов.

Сервер впервые “засветился” в свободном доступе 29.04.2020.

Принадлежность сервера установить не удалось, но по косвенным признакам мы выяснили, что он связан с Ираном (принадлежит иранскому рекламному агентству, либо агентству работающему по Ирану).

ЖЖ живее всех живых и даже протекает?

В свободном доступе появилась широко известная в узких кругах база данных 33,7 млн. пользователей «Живого Журнала».

Ничего нового и свежего в утекших данных в общем-то нет. Считается, что утечка произошла еще в 2014 году.

Беда в том, что до этого момента базы не было в открытом (публичном) доступе. А теперь ей могут пользоваться все желающие…

В текстовом файле 33,726,800 строк, содержащие:

- идентификатор пользователя

- адрес эл. почты

- ссылка на профиль пользователя

- пароль в текстовом виде

Также мы выяснили, что утечка произошла таки не в 2014, а ранее, в 2012 году — самый “свежий” профиль (50015262) из до сих пор существующих был зарегистрирован 31.05.2012.

Для исследователей интерес представляет даже не сама база с древними учетками (надеемся, что все читающие этот дайджест специалисты не забывают регулярно менять свои пароли) — а качество самой базы.

При анализе базы сразу бросается в глаза наличие в топе популярных паролей, на верхних позициях, довольно странных и относительно сложных (для того, чтобы быть наверху) паролей.

Большинство этих паролей очевидно стоит отнести к массовым автоматическим регистрациям (когда учетные записи создаются ботами). Анализ паролей позволяет отнести к ботам 2 с лишним миллиона профилей — т.е. 6% от всей базы пользователей ЖЖ.

В сотне самых популярных логинов имя «dlyadorveev» встречается во множестве вариантов: dlyadorveev11@rambler.ru (2 место), dlyadorveev19@rambler.ru (4 место), dlyadorveev20@gmail.com (24 место), dlyadorveev12@rambler.ru (71 место). Суммарно они встречаются в базе 49,377 раз.

Имя «fastforwardseo» с 10й позиции топа логинов также явно указывает на цель регистрации профилей.

Увидел — сообщил — устранили. Главное — быстро!

В самом начале апреля система DLBI обнаружила свободно доступный Elasticsearch-сервер, в индексах которого содержались логи онлайн сервиса по поиску исполнителей «YouDo» (youdo.com).

В логах содержались имена, адреса электронной почты и телефоны около 2 тыс. пользователей сервиса, на чьи объявления был отклик исполнителей.

Мы немедленно оповестили сервис и буквально через час (!) доступ к серверу был “тихо” закрыт. Очень хорошая реакция!

Интересно, что данный свободно-доступный сервер не обнаруживался поисковиками BinaryEdge, Shodan и Censys. Его “видел” только ZoomEye.

В пресс-службе YouDo подтвердили эту информацию. «С 4 по 5 апреля на нашем сервисе проводились плановые работы. При переносе системы логирования временно был открыт порт, через который было возможно получить доступ к логам файлов, в которых могли содержаться контактные данные незначительной части пользователей. Среди логов не было данных кредитных карт, паролей и других персональных данных, которые могли бы использоваться для несанкционированного доступа к аккаунтам пользователей. Благодаря своевременной информации от коллег из DLBI данная возможность была закрыта».